Ich zwolennicy twierdzą, że dzięki nim twórcy otrzymują należne im wynagrodzenie, a przeciwnicy, że utrudniają użytkowanie legalnie zakupionego produktu. Chodzi oczywiście o zabezpieczenia antypirackie, zwane także DRM-ami. Niezależnie od tego, do zwolenników, jakich poglądów się zaliczamy, trzeba przyznać, że lata prac nad wymyśleniem coraz bardziej skomplikowanych zabezpieczeń zaowocowały naprawdę interesującymi pomysłami. W artykule przyjrzymy się najciekawszym zabezpieczeniom używanymi w grach komputerowych.

Naszym celem nie było zgłębianie się w szczegóły techniczne, tylko opisanie działania samego zabezpieczenia, w jak najbardziej przystępny sposób. Z tego powodu artykuł zawiera spore uproszczenia.

Microsoft Adventure

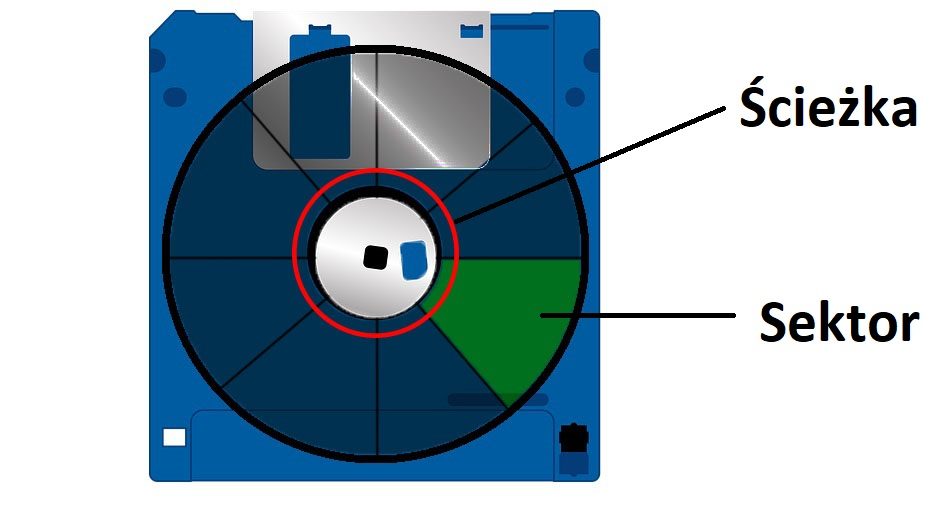

Pierwszą komercyjnie wydaną grą komputerową z zabezpieczeniem antypirackim była Microsoft Adventure z 1979. Jest to konwersja niezwykle popularnej przygodowej gry tekstowej Colossal Cave Adventure. Użyte w niej zabezpieczenie jest dosyć proste. Każdy komputer używa standardowego formatu nośników danych. Dyskietki są podzielone na sektory, ścieżki i katalog główny, który jest odpowiednikiem książkowego spisu treści. W katalogu głównym zawarta jest informacja, w jakim sektorze i na jakiej ścieżce znajduje się dany plik. Większość konkurujących ze sobą systemów komputerowych używała własnego systemu formatowania, w którym występowała określona liczba ścieżek i sektorów. Wczesne programy do kopiowania dysków zakładały, że dysk będzie ułożony we właśnie takim standardowym formacie, więc próbowały po prostu próbować kopiować pliki jeden po drugim. Dyskietka z grą Microsoft Adventure używała własnego systemu numeracji sektorów i ścieżek. Gdy ktoś próbował skopiować dyskietkę, była ona błędnie sczytywana, co czyniło kopię bezużyteczną.

Zabezpieczenie było bardzo proste, jednak skuteczne. Nieco bardziej zaawansowaną wersją tej techniki było celowe umieszczanie na dysku tzw. bad sectorów. Czym są bad sectory? Gdy nośnik pamięci ulega fizycznemu uszkodzeniu jedynie w niewielkim obszarze, system operacyjny może odznaczyć taki obszar w katalogu głównym jako uszkodzony. W ten sposób reszta powierzchni dysku jest wciąż możliwa do wykorzystania. Komputer po prostu będzie wiedział, że w tym konkretnym miejscu nie można zapisać danych, bo zostaną utracone. Wystarczyło więc umieścić w katalogu głównym fałszywą informację o złych sektorach, a na dysku umieścić drugą wersję katalogu głównego, który nasz program zacznie używać po załadowaniu. W przypadku próby skopiowania takiej dyskietki program do kopiowania będzie omijał złe sektory, więc kopia będzie niekompletna.

Fuzzy bits

Jeszcze jedną ciekawą metodą zabezpieczenia dyskietki były tzw. fuzzy bits. Niezależnie w jaki sposób system operacyjny danego komputera formatował dyskietkę, zmianie nie ulegała jedna rzecz. Każdy komputer używał systemu binarnego, czyli zero-jedynkowego. W przypadku dyskietki miejsce namagnesowane oznacza jedynkę, a rozmagnesowane zero. Nie ma innej możliwości. Szklanka może być albo pełna, albo pusta. No właśnie, a co się stanie, kiedy szklanka jest wypełniona tylko do połowy? Jeśli miejsce na dysku jest niedostatecznie namagnesowane, tworzy to właśnie fuzzy bit. Napęd nie wykryje tego miejsca na dysku, jako uszkodzonego tylko odczyta je albo jako jedynkę, albo jako zero i odbywa się to w losowy sposób. Jedną z najbardziej znanych produkcji zabezpieczonych tą metodą był amigowy Dungeon Master. Twórcy gry celowo umieści takie na wpół uszkodzone miejsce na dysku. Podczas rozgrywki gra regularnie próbowała dokonać odczytu z tego miejsca. Po kilkukrotnym odczycie rezultat powinien być losowy – raz zera, raz jedynki. Jeśli jednak odczytywana wartość była taka sama, gra wiedziała, że jest spiracona.

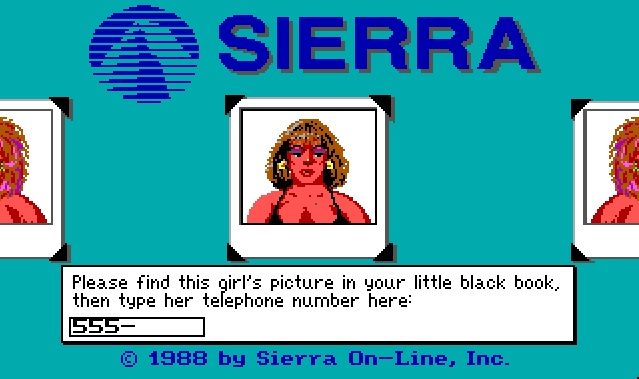

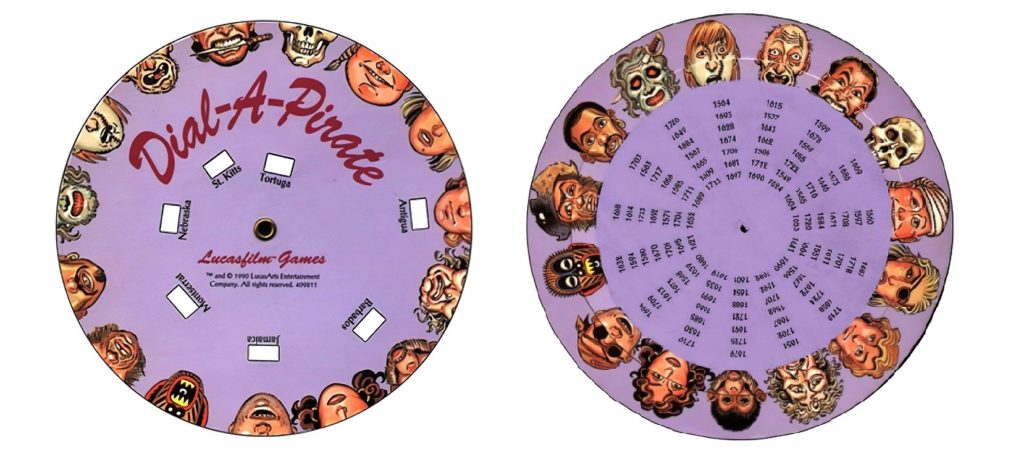

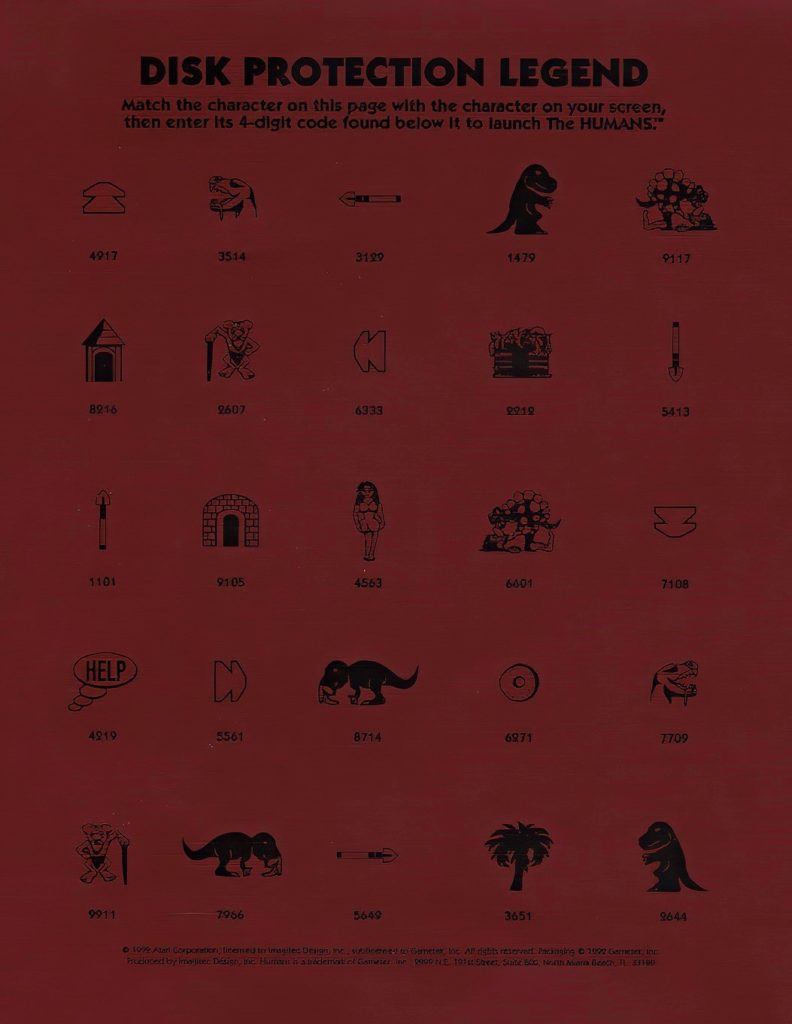

W latach 80. twórcy zabezpieczeń wpadli na inny pomysł – gracz miał przy każdym uruchomieniu gry potwierdzić jej oryginalność poprzez wprowadzenie określonej litery, cyfry lub całego słowa zawartego w instrukcji dołączanej do gry. Zabezpieczenie było niezwykle proste do obejścia w przypadku posiadania dostępu do kserokopiarki – wystarczyło zrobić kopię całej instrukcji. W odpowiedzi pojawiły się bardziej kreatywne wersje tego mechanizmu. Do gry Alone in the Dark dokładana była miniaturowa książeczka z setkami stron wypełnionych obrazkami. Skopiowanie jej byłoby zajęciem nużącym i czasochłonnym. Inną wariacją były złączone ze sobą papierowe dyski z odpowiednio wycinanymi otworami. Gra mówiła, w jaki sposób należy je obrócić, aby w wyciętych okienkach pojawiały się odpowiednie symbole. To zabezpieczenie można było skopiować, rozbierając je na części pierwsze i tworząc dokładną kopię każdej tarczy. Jeszcze inna metoda to drukowanie instrukcji na specjalnym papierze, którego zwykłe kopiarki z tamtego okresu nie potrafiły odczytać. Wyobraźnia twórców zabezpieczeń była duża. Czasami w instrukcji ukryta była dodatkowa zagadka, której rozwikłanie stanowiło część gry. Tak było w przypadku gry King’s Quest 5: Absence Makes The Heart Go Yonder. Główna postać musiała w pewnych momentach gry użyć zaklęcia. Użycie złego oznaczało śmierć, a prawidłowe podawane było w instrukcji.

Lenslock

Istniały też zabezpieczenia w postaci fizycznych obiektów znajdujących się w pudełku grą. Jeden z najpopularniejszych systemów nazywał się Lenslock. Do gry dołączany był zestaw pryzmatów. Podczas ładowania gra wyświetlała na ekranie zestaw dziwnych symboli. Należało wtedy przyłożyć pryzmat do ekranu telewizora. Chaotyczne symbole wyświetlone na ekranie po przyłożeniu pryzmatu zmieniały się w litery lub cyfry, które należało wprowadzić przy pomocy klawiatury. Zabezpieczenia miały spore wady. Najważniejszą z nich było utrudnienie życia użytkownikom. Gracz czekał kilka minut na załadowanie gry, po czym musiał spędzić dodatkowy czas na szukaniu symbolu czy kodu. Na dodatek kody odczytywane przez pryzmat były bardzo niewyraźnie. Ciężko było powiedzieć czy na ekranie znajduje się „5”, czy „S”. Na ogół po trzech nieudanych próbach komputer się restartował i proces wgrywania należało zacząć od początku. Lenslock nie działał także prawidłowo na niektórych odbiornikach. Zbyt mały lub zbyt duży ekran mógł spowodować niemożność odczytania kodu. Podobne problemy powodował także płaski kineskop.

Zabezpieczenia w postaci fizycznych obiektów dokładanych do gry generowały też inne problemy. Tabele drukowane na specjalnym kolorowym papierze mogły sprawiać problemy ludziom z daltonizmem. Tworzenie dodatków zwiększało koszty, co wpływało na cenę, a zgubienie takiego dodatku czyniło grę bezużyteczną. Jednak najważniejszym faktem, który spowodował odejście od tego niewygodnego procederu, było to, że dla crackerów nie stanowił on dużego problemu. Zamiast bawić się w usuwanie całego zabezpieczenia, modyfikowali oni kod w taki sposób, że naciśnięcie dowolnego klawisza na klawiaturze uznawane było za poprawną odpowiedź.

Robocop 3 na Amigę

Niektórzy twórcy szli na całość i do gier dołączali specjalne urządzenia, które należało włożyć do jednego z dostępnych portów rozszerzeń. Pierwszą i najbardziej znaną grą tego typu był Robocop 3 produkcji Ocean Software. Twórcy zabezpieczenia chwali się, że posiada ono 50 różnych mechanizmów, a złamanie choćby jednego może zająć do dwóch tygodni. Zabezpieczenie to niewielka kostka, którą należało wpiąć do portu joysticka. Bez urządzenia gra nie działała. Oczywiście nie ma zabezpieczeń nie do pokonania i ludzie z Ocean wiedzieli, ze prędzej czy później zostanie ono złamane. Liczyli jednak, że ich wynalazek opóźni ten moment o przynajmniej rok. Tymczasem gra została złamana przez grupę crackerów Fairlight w… pięć i pół godziny. Jak to możliwe? Kod był zabezpieczony samo modyfikującym się kodem. Innymi słowy, był zaszyfrowany, więc nie można było w żaden sposób podejrzeć, jakie instrukcje są wykonywane. Twórcy zapomnieli jednak o małym fragmencie gry, który nie był zabezpieczony i stanowił tylne wejście do kodu. Można to porównać do sytuacji, w której ktoś instaluje pancerne antywłamaniowe drzwi, jednak zapomina zamknąć okno. Mając dostęp do kodu, crackerzy szybko znaleźli odpowiednie fragmenty odpowiadające za sprawdzanie obecności urządzenia. Wystarczyło tylko dokonać niewielkich zmian, aby wynik każdego sprawdzenia był pozytywny.

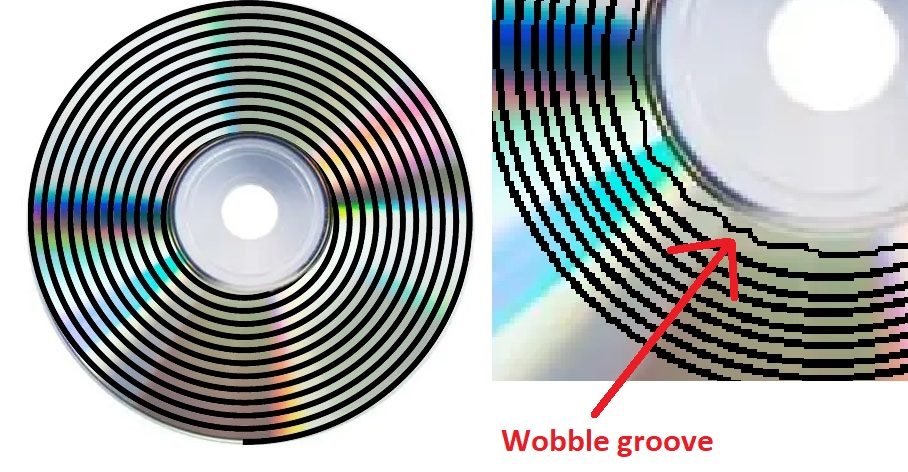

Wobble groove

Kolejnym krokiem milowym w zabezpieczeniach gier było pojawienie się nośników nowej generacji, czyli CD-romów. Początkowo gry na CD były stosunkowo bezpieczne, ze względu na wysokie ceny urządzeń do kopiowania, jednak z czasem ceny spadły i pojawiły się nagrywarki przeznaczone do użytku domowego. Wczesne zabezpieczenia CD-romów były bardzo podobne do zabezpieczeń dyskietek. Celowe nieprawidłowe oznaczenie systemu plików prowadzące do problemów z kopiowaniem zaniżanie pojemności dysku itp.

Pierwsze masowo używane zabezpieczenie CD-romów zostało użyte w konsoli Sony PlayStation. Jedną z „firmowych” wad CD-romów jest niedokładność ich odczytu. Płyta rzadko znajduje się w idealnym stanie – mogą się na niej pojawić malutkie ryski i smugi, a umieszczona w napędzie podczas obrotów wibruje, więc nigdy nie znajduje się w identycznej odległości od lasera. Z tego powodu laser ma wbudowany mechanizm korekcji. Gdy laser gubi ścieżkę, mechanizm próbuje go na nią naprowadzić. Jeśli wsadzimy do napędu brudną płytkę i słychać dochodzące ze środka mechaniczne odgłosy, oznacza to, że mechanizm próbuje znaleźć ścieżkę i w tym celu przesuwa laser.

Dane na płycie CD możemy sobie wyobrazić jako spiralę biegnącą od środka płyty do jej krawędzi. Spirala ta powinna być równą linią. Pierwsza ścieżka na płycie z grą PlayStation była celowo nagrana nierówno. Fachowo ścieżkę taką nazywa się „wobble groove”. Dla mechanizmu odczytującego było to bez znaczenia, gdyż potrafił sobie z tym poradzić i odczytać ją prawidłowo. Mechanizm odczytujący płytkę nie wiedział, czy ma do czynienia z płytką zabrudzoną, czy porysowaną – jego jedynym zadanie było odczytać dane. I dokładnie tak samo odczytywała je nagrywarka – uznawała, że płytka jest zanieczyszczona lub porysowana i próbowała nagrać kopię w „prawidłowy” sposób. Przegrana w ten sposób płyta traciła swoje nierówności w wyniku czego konsola odmawiała wczytania gry. Nagrywarki po prostu nie potrafią nagrywać „nierówno”. Dodatkową zaletą takiego rozwiązania, było umieszczenie w początkowym sektorze informacji o regionie, co blokowało użytkownikom możliwość odczytu płytek niepochodzących z danego regionu.

Obejście zabezpieczenia było banalnie proste. Weryfikacja odbywała się tylko raz, zaraz po włączeniu konsoli. Informacja z wobble groove była sczytywana i porównywana z informacją umieszczoną w biosie konsoli. Ponieważ proces ten odbywał zaraz po odpaleniu konsoli, wystarczyło wsadzić dowolną oryginalną płytę, poczekać, aż pojawi się logo konsoli i podmienić płytkę na piracką. W późniejszym czasie pojawiły się tzw. modchipy, czyli niewielkie chipy lutowane do płyty głównej konsoli, które wysyłały odpowiedni strumień danych do pamięci, dzięki czemu konsola uznawała dowolną płytkę za oryginalną. Modchipy cieszyły się dużym powodzeniem w Polsce, a wpływ na to miała cena. Gra na PSX kosztowała 200-250 zł, a przeciętne zarobki to niewiele ponad 1000 zł. Tymczasem zainstalowanie chipa w serwisie to wydatek wysokości 100 zł, a płytka z bazaru kosztowała 10- 20 zł.

W tym samym czasie na komputerach PC w spopularyzowały się numery seryjne. Na opakowaniu lub w instrukcji zawarty był numer seryjny, który należało wpisać podczas instalacji gry. To zabezpieczenie było omijane w prozaiczny sposób – pirackie kopie miały napisany markerem na płytce numer seryjny. Istniało też proste zabezpieczenie wymagające obecności płytki w napędzie przez cały czas grania. Aby je obejść, piraci tworzyli malutkie patche, które pozbawiały grę kodu odpowiedzialnego za sprawdzanie obecności płytki w napędzie. Patche te nazywają się „no cd crack”. Co ciekawe, z tego typu patchów korzystali także zwykli użytkownicy legalnego oprogramowania, gdyż zwalniało ich to z konieczności ciągłego żonglowania płytkami w napędzie.

SafeDisc

Ponieważ wartość rynku gier, a co za tym idzie, potencjalne zyski wciąż rosły, twórcy gier inwestowali coraz więcej pieniędzy w zabezpieczenia. Doprowadziło to do pojawienia się profesjonalnych systemów antypirackich. Najprostszym i najbardziej przyjaznym użytkownikom był SafeDisc rozwijany przez amerykańską firmę Macrovision. W zależności od wersji programu płyta zabezpieczona była cyfrowym podpisem, szyfrowaniem pliku wykonywalnego i/lub specjalnym sposobem wypalania danych na dysku. W bardzo dużym uproszczeniu technika ta przypomina omawiane wcześniej „fuzzy bits”. Piraci łamali zabezpieczenie przy pomocy odpowiednich cracków, jednak można je było także obejść, posiadając odpowiedni model nagrywarki. Zabezpieczenie bazowało na skomplikowanych mechanizmach korekcji błędów, będących częścią każdego napędu. Posiadając odpowiedni model napędu CD, pozwalający na nagrywanie „bad sectorów”, płytkę zabezpieczoną SafeDisc wciąż można było skopiować.

W późniejszych wersjach SafeDisc zabezpieczenia zostały zwielokrotnione. Program nie pozwalał odtworzyć gry jeśli mieliśmy zainstalowany program do obsługi obrazów płyt (Daemon Tools, Alcohol 120% itp.). Jak można się domyślić, u wielu użytkowników wywoływało to wściekłość, gdyż byli zmuszeni odinstalowywać potrzebny im program, aby zagrać w legalnie kupioną grę. Ostatnia wersja Safe Dick powstała w 2005 roku. W 2007 Microsoft ogłosił, że program stwarza lukę bezpieczeństwa w systemie.

SecuROM

O wiele gorszym z punktu widzenia użytkownika był program o nazwie SecuROM. Gra była zabezpieczona specjalnym kluczem umieszczonym w obszarze dysku, do którego zwykłe nagrywarki nie miały dostępu. Klucz był niezbędny do uruchomienia plików wykonywalnych, co oznaczało konieczność trzymania płyty w napędzie. Na dodatek gry używały samo-modyfikującego się kodu. Zabezpieczenie było skomplikowane i skuteczne, jednak stwarzało dużo problemów. Czasami oryginalny dysk w napędzie nie był wykrywany, a gry mogła odmówić posłuszeństwa, jeśli posiadaliśmy napęd CD „niewłaściwej” marki. Securom gryzł się także z pewnymi procesami systemowymi. Zabezpieczenie SecuROM pokonane zostało metodą „no cd crack”. W odpowiedzi twórcy SecuROM wytoczyli naprawdę ciężkie działa. Oprócz wspomnianych wyżej zabezpieczeń, nowsze wersje programu wymagały od użytkownika dodatkowej aktywacji produktu przez internet, a ilość możliwych aktywacji produktu była limitowana. Najsłynniejszą grą używającą SecuROM było Spore. Strategia czasu rzeczywistego wymagała połączenia z internetem do aktywacji i można ją było zainstalować jedynie trzy razy. Posiadanie tej samej gry na trzech różnych komputerach brzmi uczciwie, w praktyce jakakolwiek zmiana w konfiguracji naszego komputera wykrywana była jako nowy komputer. Wystarczyło wymienić kartę graficzną lub dodać więcej ramu, aby utracić jedną aktywację. Dodatkowo Securom ingerował bardzo głęboko w system i nie można go było skutecznie odinstalować. Nawet usunięcie gry nie usuwało zabezpieczenia z systemu. EA zapomniało umieścić informacji o zabezpieczeniu na opakowaniu z grą, co doprowadziło do zbiorowego pozwu przeciw firmie. Zabezpieczenie w końcu zostało pokonane, a Spore zostało jedną z najbardziej piraconych gier w historii. Co ciekawe, nawet posiadając oryginalną płytkę z grą, w dzisiejszych czasach nie uruchomimy jej bez użycia pirackich cracków, gdyż EA dawno już nie obsługuje aktywacji ani nie udziela pomocy online. Inną grą z drakońskim zabezpieczeniem było Mass Effect, które wymagało odnawiania licencji online co 10 dni!

StarForce

Jeszcze gorszym rodzajem zabezpieczenia był StarForce. Podobnie jak w przypadku SecuROM gra zakodowana, ale w przeciwieństwie do produktu konkurencji klucz nie był ukryty w niedostępnej części dysku. Kluczem odkodowującym był sam nośnik. Każda płyta CD była tłoczona z indywidualnymi właściwościami, unikalnymi dla tej jednej kopii. Jak skuteczne było to zabezpieczenie, niech świadczy fakt, że crackerzy potrzebowali blisko półtora roku, aby złamać grę Splinter Cell: Chaos Theory.

StarForce instalowało specjalne sterowniki, które miały nieograniczony dostęp funkcji systemowych. Możemy to porównać do kart dostępu używanych w korporacjach. Pracownik niskiego szczebla dostaje kartę dostępu, która otwiera jedynie kilka pomieszczeń, a dyrektor ma kartę z nieograniczonym dostępem. W systemie Windows gry i aplikacje dostają niski poziom dostępu. Tymczasem StarForce przydzielało sobie najwyższy stopnień dostępu. Dzięki nieograniczonemu dostępowi do wszystkich zasobów, zabezpieczenie tworzyło wirtualną maszynę, w której umieszczane były zakodowane pliki, na podstawie, których gra była odkodowywana w trakcie grania. Starforce było w stanie także monitorować próby odpalenia jakichkolwiek debbugerów, czyli narzędzi wykorzystywanych przez crackerów do podglądania wykonywanego w pamięci kodu. StarForce było prawdopodobnie jednym z najlepszych zabezpieczeń antypirackich w historii. Niestety, miało ono także swoje wady. Gry nie uruchomiały się na komputerach wyposażonych w więcej niż jeden napęd cd. Użytkownik posiadający dwa CD-Romy zmuszony był do rozebrania komputera i fizycznego odłączenia jeden z napędów. StarForce powodowało także spowolnienie pracy napędu i wyłączenie możliwości odtwarzania muzyki audio bezpośrednio z płyty. Użytkownicy narzekali także na zwiększoną niestabilność systemu. Jednak najgorszą wadą był stopień integracji zabezpieczenia z systemem operacyjnym. Nawet po odinstalowaniu gry zabezpieczenie pozostawało w systemie.

Drakońskie metody zabezpieczenia gier i związane z nimi niedogodności spowodowały niezadowolenie graczy. W internecie rozpoczęła się akcja namawiająca do bojkotu produkcji wyposażonych w StarForce. Głośne niezadowolenie doprowadziło do rezygnacji z zabezpieczenia przez największego klienta StarForce, czyli Ubisoft.

Twórcy zabezpieczenia postanowili gasić pożar w najgorszy możliwy sposób – poprzez prawnicze groźby skierowane w kierunku gazet i serwisów publikujących „oszczercze i nieprawdziwe” informacje. Efekt był oczywiście odwrotny do zamierzonego i sprawa nabrała jeszcze większego rozgłosu. Pod wpływem wywołanego oburzenia firma podeszła do sprawy inaczej – zaczęła oferować nagrodę dla użytkowników, którym uda się udowodnić, że StarForce odpowiada za niestabilność komputera, na którym został zainstalowany. Producent wypuścił także specjalne narzędzie do kompletnego usunięcia zabezpieczenia z systemu.

Po pieniądze nikt się nie zgłosił, więc nie można ze 100% pewnością stwierdzić, że zabezpieczenie odpowiada za niestabilność systemową. Na pewno jednak wiemy, że próba instalacji gry ze StarForce na nowszych systemach zakończy się niepowodzeniem. Nowsze wersje Windows nie pozwalają na aż taką ingerencję. Oznacza to, że do uruchomienia oryginalnej gry ze zabezpieczeniem StarForce potrzebne będą pirackie cracki.

Denvuo

Najnowszym hitem wśród producentów gier jest zabezpieczenie o nazwie Denuvo, produkowane przez austriacką firmę Denuvo Software Solutions. W przeciwieństwie do wcześniej omawianych zabezpieczeń Denvuo nie jest osobnym programem czy sterownikiem a integralną częścią danej gry. Producent wysyła do Denuvo fragmenty gry, które zostają zabezpieczone. Gdy użytkownik kupuje grę, najpierw pobierane są pliki gry znajdujące się na serwerze sklepu, a następnie, po pierwszym uruchomieniu gry pobrane zostają brakujące pliki z serwerów Denvuo. Pliki te są zmodyfikowane w taki sposób, że będą działały jedynie na komputerze, na który zostały pobrane. Program tworzy też wirtualne środowisko, w którym odbywa się deszyfrowanie plików wykonywalnych. Niestety zaawansowany sposób szyfrowania powoduje wyraźne spadki wydajności w grach. I nie są to tylko narzekania graczy, ale także producentów. Zabezpieczenie publicznie skrytykowali twórcy Tekken 7. W sieci można znaleźć wiele przykładów, jak duży spadek wydajności powoduje Denuvo. Oryginalna gra Resident Evil Village nawet na potężnych kartach graficznych ulega sporemu spowolnieniu podczas cutscenek i walki, ale problemy znikają, kiedy włączymy piracką kopię.

Ze względu na specyfikę zabezpieczenia, nie da się go pokonać przy pomocy jednej konkretnej metody. Każda gra musi być łamana indywidualnie. Początkowo obejście zabezpieczeń Denvuo zajmowało piratom nawet kilka miesięcy. Z czasem piraci doszli do wprawy i gry takie Resident Evil 2, Devil May Cry 5, Metro Exodus, czy Far Cry New Dawn zostały złamane już po 7 dniach od wydania. Nie oznacza to jednak, że Denuvo jest w odwrocie. System ma się dobrze i prawdopodobnie zagości na naszych komuterach na dłużej.

Oprócz omówionych tutaj systemów istnieje jeszcze jeden bardzo podstępny system. Chodzi o zabezpieczenie, które nie ujawnia się od razu, tylko po pewnym czasie. Twórcy czasami dają jakieś bardzo słabe zabezpieczenie, aby uśpić czujność piratów, lecz w grze ukryte jest jeszcze jedno. To drugie aktywuje się dużo później. Crackerzy zazwyczaj nie bawią się w drobiazgowe przechodzenie całej gry, więc jeśli produkcja działa, uznają swoją pracę za sukces. Pierwszą grą używającą takiego systemu był omawiany już Dungeon Keeper. Gra miała poukrywane łącznie kilka zabezpieczeń aktywujących się w różnych momentach gry. Gdy gra wykrywa nielegalną wersję, gracz zaczyna doświadczać nieoczekiwanych bugów i gliczy. Przeciwnicy robią się coraz trudniejsi, aż w końcu niemożliwi do pokonania, bronie coraz słabsze, a sterowanie coraz mniej responsywne. W grze Wiedźmin 2 piraci uraczeni byli scenami seksu głównego bohatera ze staruszką. Jednym z najbardziej brutalnych podejść do piractwa cechowała się gra Earthbound. Jak każdy JRPG, gra wymaga godzin spędzonych na ulepszaniu naszej postaci. Gdy po wielogodzinnej udręce pirat docierał do ostatecznego bossa… gra kasowała wszystkie zapisy. Najzabawniejsze zabezpieczenie umieszczono w grze Game dev tycoon, będącej symulatorem firmy zajmującej się tworzeniem gier. Jeśli gramy w piracką wersję, w pewnym momencie zaczniemy tracić pieniądze, sprzedaż spadnie niemal do zera, a na ekranie zacznie wyświetlać się komunikat, że zbyt dużo ludzi piraci gry. Co ciekawe, piraci nie zrozumieli puszczonego do nich złośliwie oczka i zaczęli uskarżać się na zaistniałą sytuację… producentowi gry.

Firma Codemasters opracowała profesjonalny system zabezpieczeń bazujący na tym pomyśle. FADE (znany także pod nazwą DEGRADE) w żadne sposób na zakłóca działania gry… do czasu. W grze ARMA 2 celowanie do przeciwników stanie się coraz trudniejsze, a w Serious Sam 3 pojawia się gigantyczny nieśmiertelny skorpion, którego nie można zabić.

Jak widać, większość opisywanych powyżej zabezpieczeń ma jedną wadę – uprzykrza życie nabywcom legalnie zakupionego produktu. Pirat ściąga grę i gra, a legalny użytkownik musi zmagać się z problemami generowanymi przez zabezpieczenie. Czy istnieje z tej sytuacji jakieś wyjście? Być może rozwiązaniem jest system promowany przez sklep internetowy Good old Games. Gry sprzedawane na platformie są pozbawione DRM-ów. Użytkownik kupuje grę, pobiera ją i gra. Żadnych ograniczeń, zbędnego obciążania komputera i konieczności internetowej aktywacji. Włodarze Gog wychodzą z założenia, że zabezpieczenia alienują użytkowników, a crackerzy w szybkim czasie je obchodzą. Dwie największe produkcje studia, czyli Wiedźmin 3 i Cyberpunk 2077 były pozbawione zabezpieczeń, a mimo tego w sprzedaży radziły sobie świetnie. Właściciele GOG podkreślają też, że liczby podawane nie oddają prawdziwej skali piractwa, gdyż każde pobranie z Internetu jest liczone jako strata producenta, jednak w praktyce część użytkowników pirackich wersji i tak by nie kupiła gry legalnie, gdyż ich na nią nie stać.

Mimo sukcesów superprodukcji od CD Project nie zanosi się, aby rynek gier miał się drastycznie zmienić. Producenci w obawie o zmniejszenie zysków ze sprzedaży, będą umieszczali coraz bardziej zaawansowane zabezpieczenia, które będą coraz bardziej obciążały komputery, a rosnący poziom zabezpieczeń będzie napędzał rywalizację grup zajmujących się łamaniem gier. W ten sposób błędne koło będzie toczyło się dalej, a najbardziej przegrani będą na tym gracze.

A wy co o tym sądzicie? Całkowita rezygnacja z DRM to dobry pomysł?

„Kserokopiarki używane w latach 80. nie potrafiły sobie poradzić z ciemnym papierem” – A czy dzisiejsze dadzą radę?

„Patche te nazywają się >>no cd crack<<. Co ciekawe, z tego typu patchów korzystali także zwykli użytkownicy legalnego oprogramowania, gdyż zwalniało ich to z konieczności ciągłego żonglowania płytkami w napędzie" – Problem jest taki, że do niektórych gier cracki są obowiązkowe. Np. gdy zainstalowałem Need For Speeda Carbona musiałem najpierw zaktualizować do wersji 1.4, a potem ściągnąć cracka do niej, ponieważ normalnie gra nie uruchomiła się w żaden sposób. Dopiero spatchowanie i scrackowanie pomogło. A gry nie ściągałem z podejrzanych stron ani nie kupowałem na bazarze. Normalnie w sklepie kupiłem grę.

"Piraci łamali zabezpieczenie przy pomocy odpowiednich cracków, jednak można je było także obejść, posiadając odpowiedni model nagrywarki" – Może nie tylko cracków, ale i naprawionych plików *.exe (fixed exe), które nadal będą wołać o płytkę.

"Najsłynniejszą grą używającą SecuROM było Spore. Strategia czasu rzeczywistego wymagała połączenia z internetem do aktywacji i można ją było zainstalować jedynie trzy razy" – Zetknąłem się z dosyć specyficznym podejściem w GTA Vice City: otóż po zainstalowaniu gry należało aktywować grę programem acpc.exe i spisać kod. Limit aktywacji wynosi 10 z tego co pamiętam. Dotyczy wydania DVD (gra) + CD (patch 1.1 i spolszczenie).

A Shift 2 Unleashed ma podobny problem, co Spore – chyba 3 aktywacje max.

"A wy co o tym sądzicie? Całkowita rezygnacja z DRM to dobry pomysł?" – Zdecydowanie popieram rezygnację ze wszystkich DRM-ów, jakie tylko są. W szczególności always online – po co mi do singla sieć? To rak współczesnych gier, które nie zasługują przez to na wysokie oceny.

Współczesne kopiarki mogą bez problemu poradzić sobie z kolorowym papierem i to na kilka sposobów. Nowoczesne matryce CCD/CMOS rejestrują obraz w pełnym RGB. Oprogramowanie potrafi rozpoznać czcionkę na kolorowym tle i wzmocnić kontrast, aby ją wyodrębnić („auto contrast”). Niektóre kopiarki mają funkcje takie jak: „remove background” czy „descreen”. Pirat mógłby tego dokonać nawet bez kopiarki, używając po prostu zwykłego skanera podpiętego do komputera. Ba! Mógłby nawet użyć zwykłej opcji skanowania dokumentu, zawartej w dowolnym telefonie komórkowym. Obecnie stosuje się nowsze metody zabezpieczeń: mikroteksty, gilosze, druk z użyciem specjalnych farb…. prawdziwy temat rzeka, jednak zdecydowanie wykraczający poza ramy artykułu. Pozdrawiam